Una vulnerabilidad descubierta por el hacker e investigador colombiano José Pino encendió las alarmas en la comunidad tecnológica mundial.

El fallo, bautizado por él mismo como Brash, afecta al motor Blink, pieza central de los navegadores web más utilizados del planeta, entre ellos Google Chrome, Microsoft Edge, Opera, Brave y Vivaldi. En la práctica, significa que siete de cada diez navegadores en el mundo podrían verse comprometidos y que más de 3.000 millones de usuarios están potencialmente expuestos.

Pino explicó que Brash no es una amenaza que requiera ingeniería compleja o la descarga de archivos. En su demostración técnica, probó que basta con acceder a una dirección web maliciosa para que el navegador, y en casos extremos el sistema operativo, queden inutilizados en cuestión de segundos. El efecto se produce por una saturación de la memoria del equipo; en sus ensayos, el consumo superó los 18 gigabytes, dejando la máquina sin capacidad para responder.

El hallazgo fue notificado el pasado 28 de agosto a los equipos de seguridad de Chromium (una base de código abierto para desarrollar navegadores web) y el investigador reiteró la comunicación días después.

Puede leer: Tome nota: ¿Cómo saber si fue víctima de hackers y qué hacer para protegerse?

A pesar de ello, hasta el momento no existe un parche oficial que corrija la vulnerabilidad a nivel general. Pino señala señalado que la solución podría tardar semanas o meses, ya que cada proveedor que utiliza Blink deberá adaptar y distribuir su propia actualización. Mientras tanto, usuarios, empresas y administradores de sistemas conviven con el riesgo de que una simple pestaña comprometa la estabilidad de equipos personales y servidores que dependen del navegador.

“Brash”: el nombre y el riesgo

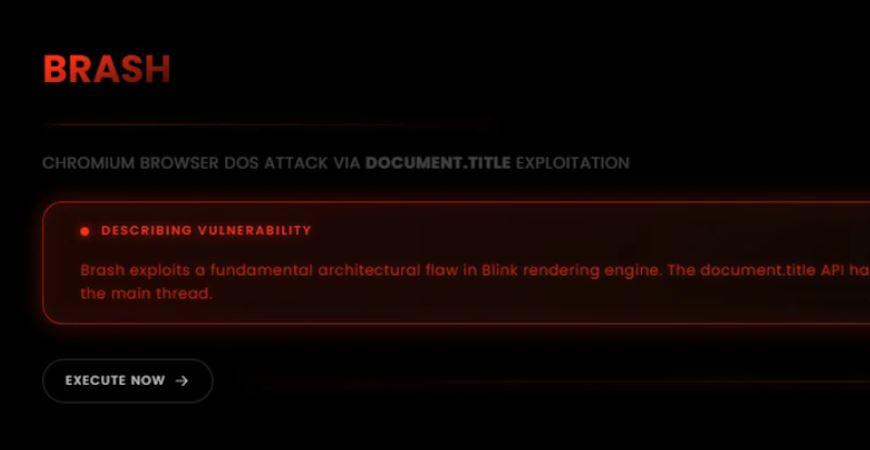

El apelativo Brash resume la naturaleza del defecto: una agresiva sobrecarga de recursos que ataca la gestión de actualizaciones del título de las páginas web.

En términos prácticos, la falla explota la ausencia de un límite de frecuencia en las operaciones que actualizan el archivo document.title (texto que aparece en las pestañas del navegador).

Un atacante puede enviar miles de millones de solicitudes de actualización en un periodo muy corto, provocando una ráfaga de operaciones que el proceso de renderizado no controla adecuadamente. El resultado en los equipos probados por Pino fue la rápida acumulación de consumo de memoria y el congelamiento de la interfaz.

Pero el problema no se extiende a todos los navegadores por igual, Pino aclaró que los navegadores basados en WebKit (como Safari o las versiones de Chrome y Edge en iOS, que dependen del motor de Apple) no presentan esta vulnerabilidad.

Esa delimitación ayuda a concentrar las medidas de mitigación, pero no reduce la gravedad global del hallazgo, dado que Blink es el motor de la mayor parte del mercado de navegadores en escritorios y en muchos dispositivos Android.

Aunque la vulnerabilidad, según el experto, no ejecuta código remoto ni extrae información por sí misma, sí puede paralizar sesiones de navegación y, en escenarios coordinados, generar disrupciones masivas.

Además, ese potencial daño trasciende la experiencia individual, ya que redes corporativas, plataformas de servicios públicos, portales financieros y aplicaciones empresariales que utilizan navegadores Chromium como interfaz pueden ver interrumpida su operación de manera masiva.

En una economía digital donde buena parte del trabajo, las tramitaciones y las transacciones dependen del navegador, un ataque que provoque bloqueos simultáneos representaría un problema operativo y económico real.

Lea también: ¿Necesita apps de préstamos fáciles? 7 pasos para evitar estafas y protegerse

Consejos para usuarios y empresas

Frente a la ausencia de un parche definitivo, Pino y especialistas en seguridad recomiendan medidas prácticas para reducir la exposición al riesgo:

-Evitar abrir enlaces desconocidos o sospechosos. La vía más sencilla de explotación es la visita a una página diseñada para activar la actualización masiva del título. La prudencia al hacer clic sigue siendo la primera línea de defensa.

-Para tareas críticas o entornos sensibles, considerar el uso de navegadores no basados en Chromium, como alternativas cuya arquitectura no depende de Blink. Esta medida reduce la superficie de ataque mientras se espera la corrección.

-Emplear extensiones que bloqueen la ejecución de scripts por defecto, habilitando JavaScript solo en sitios confiables. Herramientas de bloqueo selectivo de scripts pueden impedir que una página lance el patrón de actualizaciones que aprovecha Brash.

-Mantener los navegadores y el sistema operativo actualizados. Aunque no exista aún un parche específico para Brash, las actualizaciones habituales corrigen otras vulnerabilidades y pueden incluir mejoras de estabilidad que atenúen ciertos vectores de ataque.

Entérese: Pilas: cuídese de estas cinco formas en que usan IA para extorsionar en Colombia

-En entornos corporativos, segmentar el acceso a la navegación y separar los sistemas críticos del uso general de Internet. La implementación de proxies, filtros y controles de salida puede limitar la posibilidad de que una página maliciosa llegue a sistemas sensibles.

-Monitorizar señales de advertencia en los equipos: picos inusuales en el uso de CPU asociados a procesos del navegador o pestañas que dejen de responder sin motivo aparente pueden ser indicios de intento de explotación. Administradores y usuarios deben estar atentos a ese comportamiento y cerrar procesos o desconectar equipos si es necesario.

-Revisar políticas internas de seguridad que involucren navegación automatizada o entornos headless basados en Chromium, puesto que esos sistemas pueden ser tanto vectores de ataque como víctimas.

Bloque de preguntas y respuestas

- ¿Qué navegadores están afectados por esta vulnerabilidad?

- Aquellos basados en Chromium que usan Blink, como Chrome, Edge, Opera, Brave. Los basados en WebKit (Safari, versiones iOS) no están comprometidos.

- ¿Necesito descargar un parche inmediato?

- Hasta ahora no se ha publicado un parche universal; se recomienda aplicar actualizaciones del navegador y adoptar medidas de mitigación.

- ¿Qué puede hacer como usuario para reducir el riesgo?

- Evite abrir enlaces desconocidos, use navegadores alternativos, instale extensiones que bloqueen scripts y mantenga su sistema actualizado

Regístrate al newsletter

Regístrate al newsletter